东芝公司发布NVMe over Fabrics存储节点软件实现方案

Kumoscale软件以虚拟方式实现对NVMe闪存驱动器的光纤访问能力。

惊喜,惊喜——闪存芯片与SSD制造商东芝公司已经公布其NVMe光纤访问闪存阵列软件。这葫芦里卖的是什么药?

NVMe over Fabrics(简称NVMe-oF)阵列当中包含大量NVMe闪存驱动器,并接受运行在服务器上的各类应用程序的访问。这些应用会将该阵列视为多块本地NVMe访问的PCIe连接SSD。但事实上,应用所访问的实际上是通过远程直接存储器访问协议接入的远程NVMe SSD。这套方案能够实现极低的理论访问延迟——举例来说,E8阵列的写入延迟平均为50微秒。

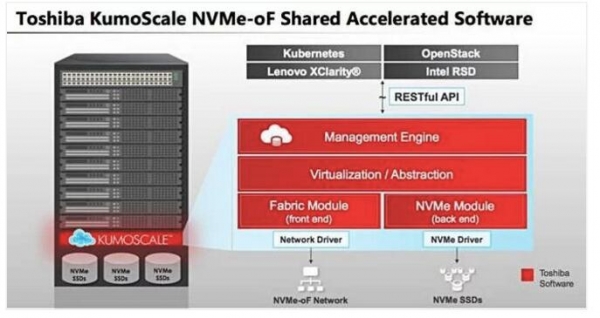

在简报会上,东芝方面表示KumoScale是一款用于实现NVMe-oF存储网络目标端的软件产品。东芝通过下图展示了其具体组成:

可以看到一台服务器机架接入一套闪存驱动器阵列,KumoScale软件则运行在数据路径当中。其负责对SSD进行虚拟与抽象化处理,从而将其转化为单一容量巨大的SSD。

该软件通过其RESTful API同数据中心编排框架——例如Kubernetes、OpenStack、英特尔RSD以及联想XClarity等——实现集成。

联想集团数据中心事业部执行董事Chris Verne表示:“我们最近与KumoScale软件解决方案开展了合作,展示了其在联想平台上的运作能力。我们将东芝的这款软件解决方案视为一项关键性创新,将能够为未来的NVMe-oF产品带来更出色的灵活性与执行效率。”

东芝方面发布的演示资料当中提到,Kumoscale包含以下特点:

- 对物理NVMe SSD详细信息进行抽象处理; 提供任意大小分卷。

- ACL安全维护并指定对NVMe资源的访问权限。

- N x 100G以太网网络端口; 4 KB随机I/O条件下发挥全部网络带宽。

- <20微秒延迟增量。

- 800万以上4K随机读取IOPS。

- 超过4000个命名空间。

- 384 TB SSD存储容量。

- 多种主流云框架。

- 广泛的生态系统支持。

- 100 %弹性。

- 零容量浪费。

我们了解到,东芝公司为其设定了闪存容量限制——384 TB,而KumoScale则运行在一台Linux x86服务器上。此外,任何行业标准NVMe服务器平台都可以被其转化为一套共享式块存储设备。

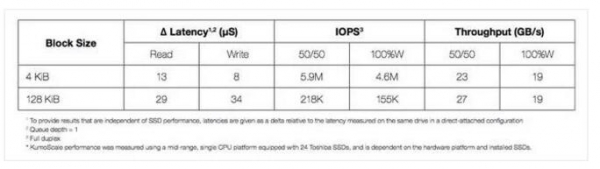

引入KumoScale所带来的的数据访问延迟增量不超过20微秒(4K数据块)。

更多性能数据:

零容量浪费强调的是其所替代的原DAS产品,原本的DAS SSD往往存在容量空置问题。不过KumoScale并不存在这样的问题,东芝方面表示其SSD容量都将被纳入资源池且进行共享。

东芝公司在去年8月首次公布这款软件,当时我们写道:“该软件能够对物理SSD细节进行抽象化处理,从而将任意规模及性能的虚拟命名空间分配给任意计算节点,最终令NVMe-oF更好地实现云数据中心部署。”

KumoScale主要面向以云为中心以及各类超大规模——即一次性购买5000台服务器以上——的客户群体。东芝公司告诉我们,这款软件能够帮助客户轻松通过网络提供产品或服务,并从容应对需求峰值情况。原本,客户必须购买大量设备(服务器+DAS)以应对需求峰值; 而在峰值结束之后,多余的设备将被闲置。在KumoScale的帮助下,共享NVMe闪存设备将被作为一台联网存储节点,客户则可在不存在闲置问题的前提下获得必要的性能。

东芝公司不会推出硬件+软件产品。相反,其将与客户的首选服务器供应商合作并对后者的硬件作出认证。客户的供应链将通过东芝支持下的KumoScale实现。

软件背景

这款软件由东芝公司旗下Oded Ilan总经理领导的以色列存储设计中心负责编写。

2013年12月,深陷困境的SSD供应商OCZ以3500万美元价格将自身出售给东芝公司。OCZ的资产包括位于特拉维夫的研发中心,该中心主要负责研发微控制器与软件。而KumoScale软件正是OCZ在2012年1月收购Sanrad所获得的服务器闪存缓存虚拟化软件的拓展产物。

OCZ是从RAD数据通信公司手中买下Sanrad的。Oded Ilan于2008年7月开始担任RAD公司北美总裁,随后出任Sanrad公司CEO。接下来他进入OCZ,目前则负责运营东芝的以色列存储设计中心。

Portworx

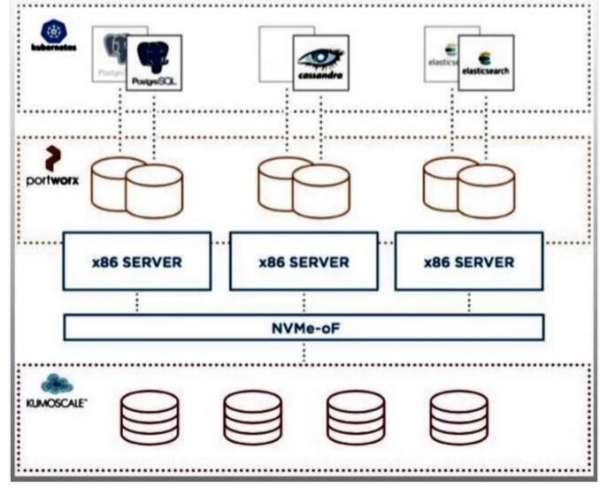

KumoScale与Portworx相集成,后者负责对Kubernetes存储资源进行动态配置,并将其分卷运行在由KumoScale提供的目标命名空间之上。

好文章,需要你的鼓励

西班牙病毒如何将谷歌带到马拉加

33年后,贝尔纳多·金特罗决定寻找改变他人生的那个人——创造马拉加病毒的匿名程序员。这个相对无害的病毒激发了金特罗对网络安全的热情,促使他创立了VirusTotal公司,该公司于2012年被谷歌收购。这次收购将谷歌的欧洲网络安全中心带到了马拉加,使这座西班牙城市转变为科技中心。通过深入研究病毒代码和媒体寻人,金特罗最终发现病毒创造者是已故的安东尼奥·恩里克·阿斯托尔加。

多伦多大学发现:聊天机器人的“嘴巴“影响它们的智商

这项由多伦多大学领导的研究首次系统性地揭示了分词器选择对语言模型性能的重大影响。通过训练14个仅在分词器上有差异的相同模型,并使用包含5000个现实场景测试样本的基准测试,研究发现分词器的算法设计比词汇表大小更重要,字符级处理虽然效率较低但稳定性更强,而Unicode格式化是所有分词器的普遍弱点。这一发现将推动AI系统基础组件的优化发展。

LangChain核心库曝出严重漏洞,AI智能体机密信息面临泄露风险

人工智能安全公司Cyata发现LangChain核心库存在严重漏洞"LangGrinch",CVE编号为2025-68664,CVSS评分达9.3分。该漏洞可导致攻击者窃取敏感机密信息,甚至可能升级为远程代码执行。LangChain核心库下载量约8.47亿次,是AI智能体生态系统的基础组件。漏洞源于序列化和反序列化注入问题,可通过提示注入触发。目前补丁已发布,建议立即更新至1.2.5或0.3.81版本。

北大研究团队颠覆视频AI训练新方法:让机器像人类一样“预测下一帧“学习世界

北京大学研究团队提出NExT-Vid方法,首次将自回归下一帧预测引入视频AI预训练。通过创新的上下文隔离设计和流匹配解码器,让机器像人类一样预测视频下一帧来学习理解视频内容。该方法在四个标准数据集上全面超越现有生成式预训练方法,为视频推荐、智能监控、医疗诊断等应用提供了新的技术基础。

LangChain核心库曝出严重漏洞,AI智能体机密信息面临泄露风险

Mill如何与亚马逊和全食超市达成合作协议

TechCrunch创业大赛中的9家顶尖生物技术初创公司

2025年印度科技领域十大重要发展

中科大发布Live Avatar:AI数字人无限聊天不翻车

从软件定义汽车到AI驱动质控:Testin云测助力车机测试数智化价值落地

无需Linux即可运行自由开源软件

超越 SEO:AI 引擎优化如何改变在线可见性格局

新Mac必装应用:五款提升工作效率的神器推荐

DXC蒲公英计划:为神经多样性IT专业人士赋能

AMD Strix Halo与Nvidia DGX Spark:哪款AI工作站更胜一筹?

类人机器人投资热潮涌现但商业化仍需数十年